Adlice Protect (RogueKiller) 16.2.0.0

Oprogramowanie antywirusowe o otwartym kodzie źródłowym, zaprojektowane do wykrywania i usuwania złośliwego oprogramowania oraz innych zagrożeń.

Stare Wersje

Opis

Adlice Protect (wcześniej znany jako RogueKiller) to oprogramowanie zabezpieczające opracowane w celu ochrony systemów Windows przed złośliwym oprogramowaniem, ransomwarem, adwarem, spywarem i innymi zagrożeniami cybernetycznymi. Łączy w sobie funkcje ochrony w czasie rzeczywistym, analizy zachowań oraz narzędzia do usuwania zagrożeń, będąc rozwiązaniem skierowanym zarówno do użytkowników domowych, jak i firm szukających dodatkowej warstwy bezpieczeństwa.

Główne cechy Adlice Protect:

- Ochrona w czasie rzeczywistym:

- Nieprzerwanie monitoruje system, aby wykrywać i blokować złośliwe działania, takie jak próby uruchomienia złośliwego oprogramowania lub nieautoryzowane zmiany w plikach.

- Wykorzystuje analizę heurystyczną i opartą na zachowaniach do identyfikacji nieznanych zagrożeń.

- Wykrywanie i usuwanie złośliwego oprogramowania:

- Skanuje system w poszukiwaniu złośliwych programów, w tym wirusów, trojanów, rootkitów, adware i potencjalnie niechcianych programów (PUP).

- Oferuje opcje kwarantanny i usuwania w celu neutralizacji wykrytych zagrożeń.

- Ochrona przed ransomware:

- Zawiera specyficzne mechanizmy w celu zapobiegania atakom ransomware, takie jak monitorowanie procesów, które próbują szyfrować pliki bez zezwolenia.

- Automatyczne tworzenie kopii zapasowych krytycznych plików można skonfigurować, aby chronić ważne dane.

- Analiza zachowań:

- Obserwuje zachowanie procesów i aplikacji w celu identyfikacji podejrzanych działań, nawet jeśli zagrożenie nie znajduje się w znanej bazie danych.

- Skuteczne przeciwko zagrożeniom typu zero day.

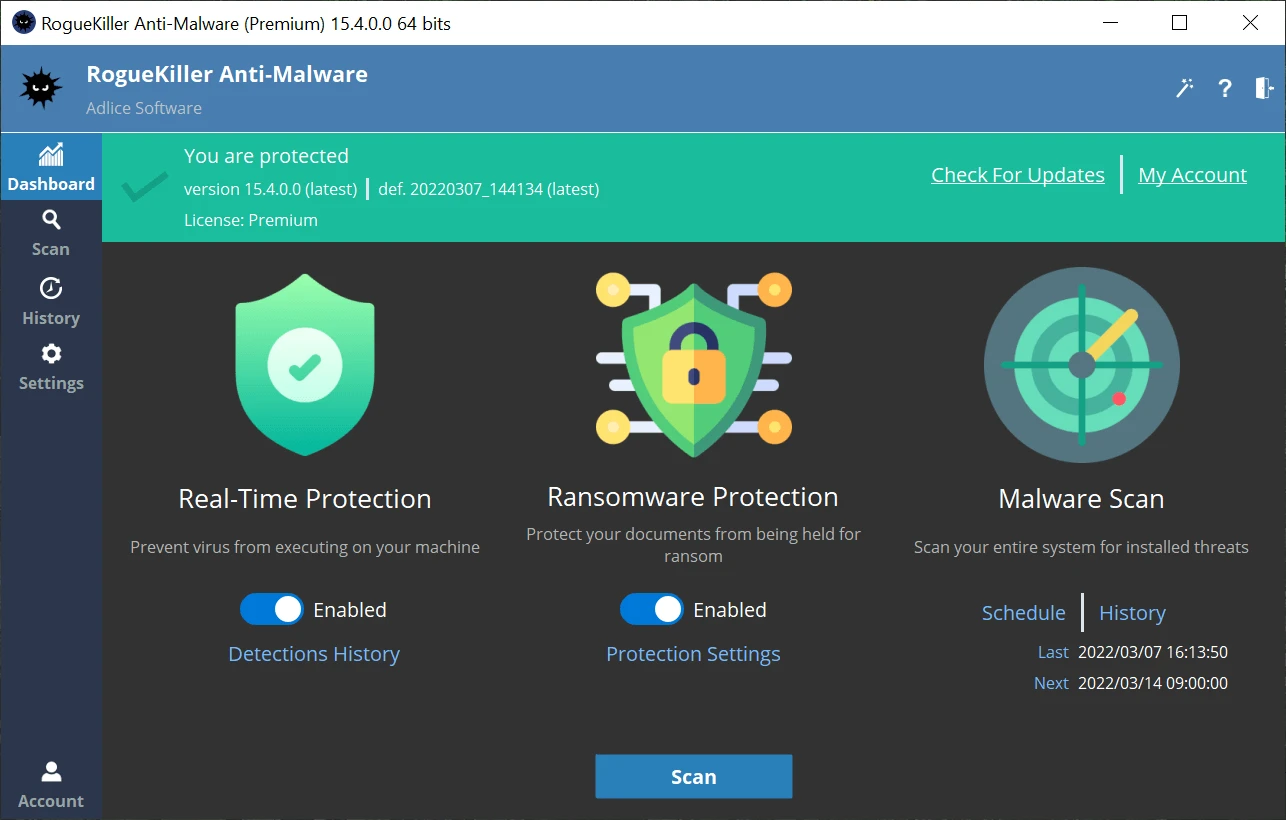

- Przyjazny interfejs:

- Posiada intuicyjny interfejs, z pulpitami nawigacyjnymi pokazującymi status bezpieczeństwa, powiadomienia i dzienniki aktywności.

- Uproszczone tryby dla laików oraz zaawansowane dla administratorów lub techników.

- Dodatkowe narzędzia:

- Menedżer uruchamiania: Umożliwia kontrolowanie, które programy uruchamiają się z systemem Windows, pomagając identyfikować i dezaktywować podejrzane elementy.

- Analiza plików: Obsługuje weryfikację pojedynczych plików lub folderów na żądanie.

- Szczegółowe raporty: Generuje pełne logi do analizy aktywności i zagrożeń.

Zrzut Ekranu

Specyfikacja Techniczna

Wersja: 16.2.0.0

Rozmiar: 49.14 MB

Licencja: Darmowy

Język: Polski

Platforma: Windows

Typ Pliku: EXE

SHA-256: f8b343b919f17752640476fdcbafb926c6c3dd89b84824460bdbb9268684e687

Deweloper: Adlice Software

Kategoria: System/Antywirus

Zaktualizowano: 20.05.2025Powiązane

PW Clean

Oprogramowanie, które wykrywa, usuwa i cofa działania złośliwego oprogramowania na nośnikach danych.

GMER

Program specjalistyczny do usuwania rootkitów.

ZHPDiag

Narzędzie diagnostyczne bezpieczeństwa dla systemów Windows.

ZHPCleaner

Darmowe narzędzie, które wykrywa i usuwa adware, przejmowane przeglądarki, paski narzędziowe i PUP-y.

UVK - Ultra Virus Killer

Kompletne i potężne oprogramowanie zabezpieczające do usuwania wirusów i złośliwego oprogramowania.

PenClean

Oprogramowanie zdolne do wykrywania i usuwania wirtualnych zagrożeń z pendrive'ów, MP3, MP4 i innych przenośnych urządzeń.